概述

JumpServer 支持使用 LDAP 进行登录认证。本篇文章主要介绍如何进行 LDAP 认证对接并使用 AD 域用户登录 JumpServer。本篇文章不涉及 LDAP 的搭建与开启 memberOf 属性,LDAP 搭建与开启 memberOf 属性请参考:https://blog.csdn.net/weixin_41004350/article/details/89521170

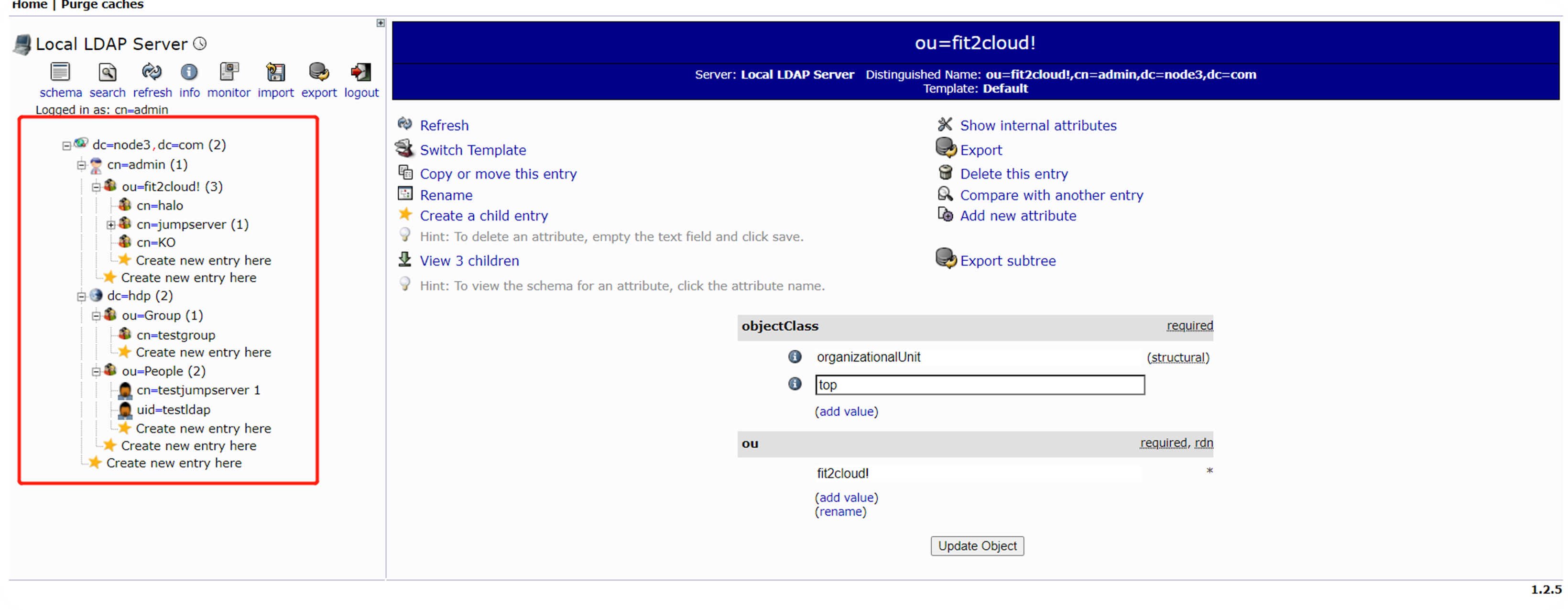

配置好的 LDAP 环境如下所示:

LDAP 认证开启

LDAP 认证的配置位置在:系统设置→认证设置→LDAP。

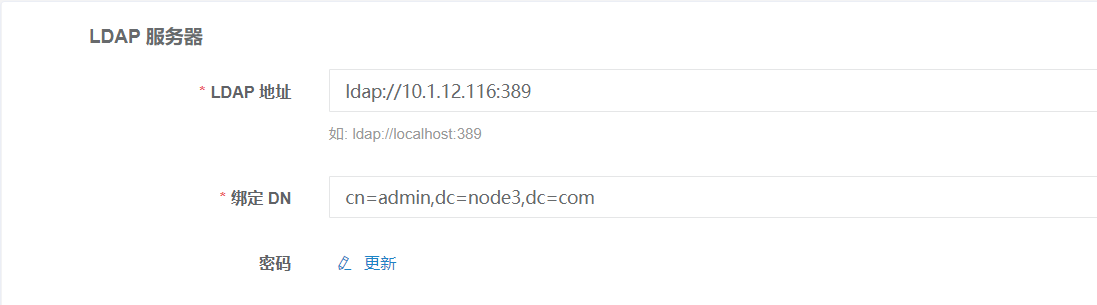

LDAP 服务器配置

LDAP 服务器的配置如下图:

LDAP 地址:该选项是部署 LDAP 服务的服务器,需注意请确保 LDAP 服务器的 389 端口与 JumpServer 服务器联通。

绑定 DN:cn 对应的属性是用户、ou 对应的属性是用户组、dc 对应的域名。

LDAP 用户配置

LDAP 用户的配置如下图:

用户 OU 根据 LDAP 的树结构进行填写。根据示例 LDAP 环境填写如上图。

用户过滤器默认不修改。

用户属性映射需注意:JumpServer 2.22 版本新支持了同步用户组功能,所以用户映射规则如上图所示。JumpServer 2.22 版本之前请去除 “groups” 属性。

注:新增 “groups” 属性时,需要在 “email” 属性后添加 “,”。

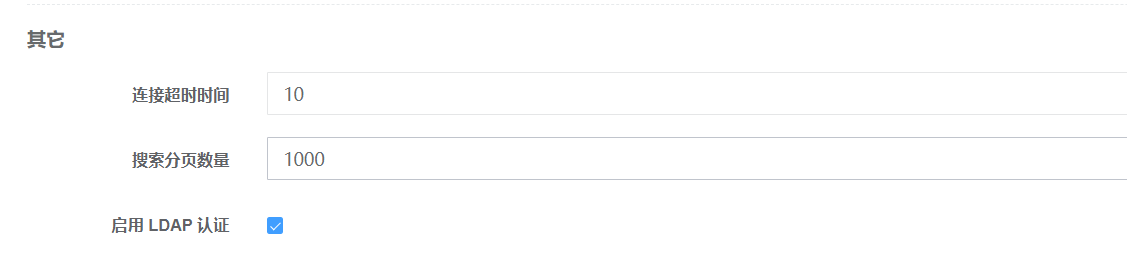

其他设置

其他设置如下图所示:

注意:配置完成前请先启动 LDAP 认证,否则无法同步。

验证用户导入并登录

验证选项如下图所示:

测试连接:

测试连接成功!!

测试连接成功!!

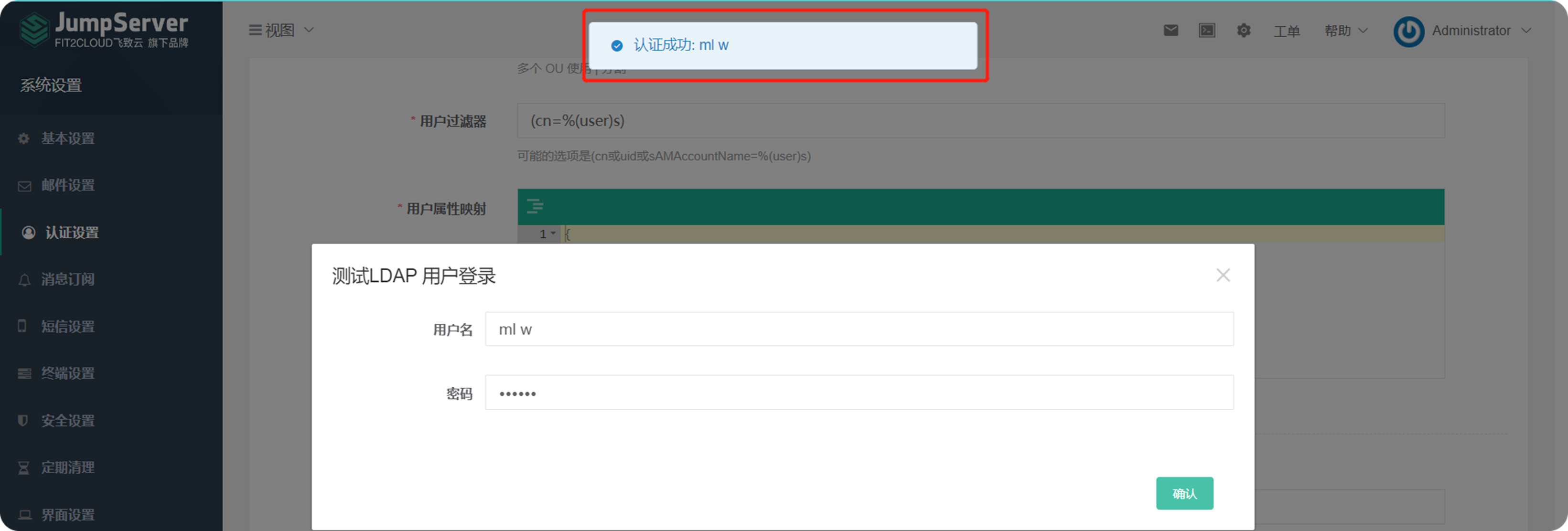

测试登录:

测试登录成功!!

测试登录成功!!

导入用户

提交新增 LDAP 配置之后,导入用户。

选择需要导入的用户或全部导入。

同步设置

在导入页面,可设置同步规则

可设置导入的用户属于哪一个组织结构。

可设置定时执行,根据定时任务设置同步次数与时间。

导入结果

导入用户如下所示:

新建的用户组如下图所示:

客户会问到的一些问题

1、开启 LDAP 的 memberOf 属性之后的流程应该是什么样的?

1、开启 LDAP 的 memberOf 属性,并创建一个该属性的用户组;

2、新建一个用户或者将原有的用户添加到新建的该用户组当中;

3、在 LDAP 当中刷新需要导入的用户,新建的用户组也会显示为一个用户名;

4、导入需要导入的用户。导出按钮按下之后,JumpServer 会创建一个 JumpServer 用户组,用户组的命名为 AD +LDAP 中新建的用户组名。并且新导入的用户存在于新建的用户组中。

2、LDAP 的操作更新之后,例如修改配置之后,需要重新启动吗?

不需要重新启动,如果发现配置未生效,可能为 LDAP 的用户组的属性不对,请检查 LDAP 的属性

3、我配置了 LDAP 对接用户组,用户不通过导入也可以直接登录,但登入之后不属于 LDAP 中的的用户组对应的 JumpServer 的用户组,是正确的吗?

这个问题涉及到了一个资产是否安全的问题。

如果某个用户没有在 LDAP 页面被导入,可能管理员并不想让该用户登录 JumpServer。

如果该用户登录之后就存在于 JumpServer 用户组中,但恰好该用户组中拥有某些资产的权限,此时就会导致本应该没有权限的用户拥有了权限,出现一些安全问题。

4、如果我没有在 LDAP 配置页面导入某个用户,但是他还是可以直接登录 JumpServer 界面,应该如何限制?

如果需要限制登录 JumpServer 的用户只允许已存在于用户列表中的用户登录,可以在配置文件中添加参数。

配置文件:/opt/jumpserver/config/config.txt 中添加 AUTH_LDAP_USER_LOGIN_ONLY_IN_USERS=true。

较新版本中可以直接在系统设置中进行该选项的调整。

添加之后重新启动就可以啦!