1 前言

对于二次开发来说,将自己写的二开代码打包成镜像是最为重要的,打包成镜像才能上线生产环境,接下来我就一步步教大家如何打包 DataEase 的镜像。

2 步骤

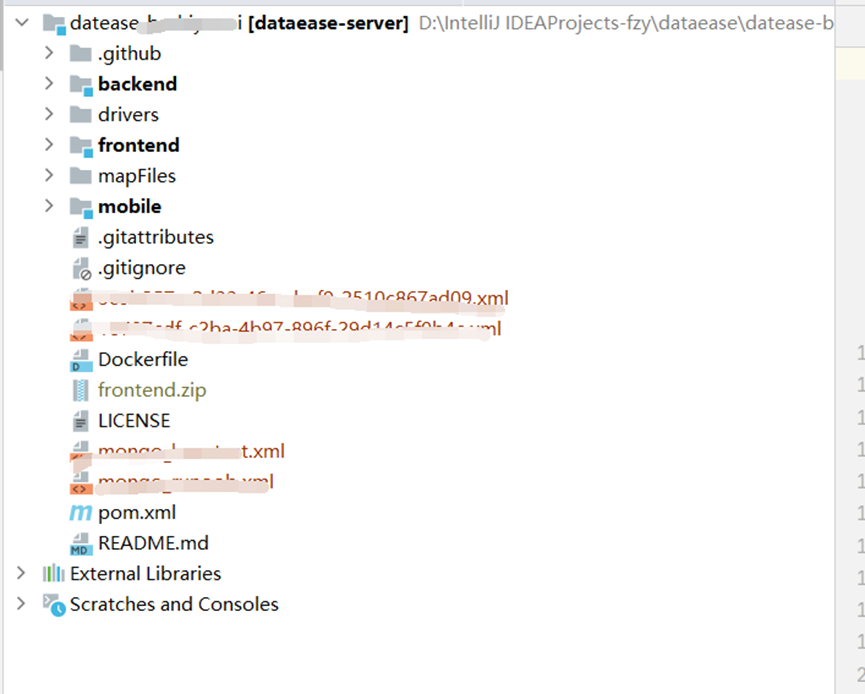

2.1 克隆项目

首先克隆 DataEase 上的项目,并且按照线上文档进行环境的配置。

2.2 二次开发

2.3 Maven 打包

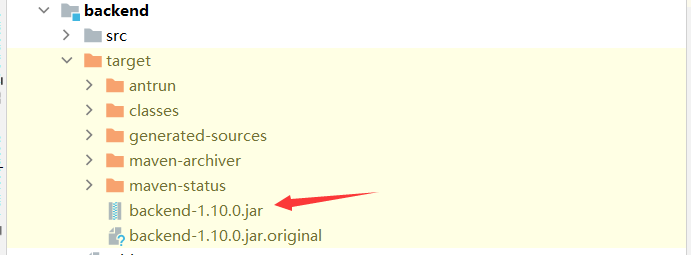

首先点击 clean -> package。

这时候就会出现在 backend/target 目录下就会出现 backend-1.10.0.jar,这就是我们 DataEase 的镜像 jar 包。

2.4 Docker 设置,开启 Docker 远程访问并设置安全访问

当使用公网服务器时,开启服务器 Docekr 远程访问时候,暴露端口在公网上,会有安全漏洞,可能会被不法分子利用。这个时候我们可以使用 TLS (HTTPS) 保护 Docker 守护进程套接字,以下是教程 。不过建议大家还是不要轻易的把公网服务器 Docker 远程访问的端口随便暴露,建议还是使用内网服务器来进行远程连接 Docker 的操作。

(1) 首先,在 Docker 守护进程的主机上,生成 CA 私钥和公钥。

#创建保存目录,后续所有操作均在此目录下

mkdir /opt/ca

cd /opt/ca

openssl genrsa -aes256 -out ca-key.pem 4096

(2) 设置密码,需要记得,后续要输入的所有的密码都是这个密码。

openssl req -new -x509 -days 365 -key ca-key.pem -sha256 -out ca.pem(3) 现在已经有了 CA,可以创建服务器密钥和证书签名请求 (CSR)。

openssl genrsa -out server-key.pem 4096

#将 $HOST 以下示例中的所有实例替换为 Docker 守护程序主机的 DNS 名称。

openssl req -subj "CN=$HOST" -sha256 -new -key server-key.pem -out server.csr

#由于 TLS 连接可以通过 IP 地址和 DNS 名称进行,因此在创建证书时需要指定 IP 地址,此处 IP1,IP2 指哪个 IP 可以连接此 Docker 服务,因为不是永久证书,所以不能填 0.0.0.0 ,这里填本地要连接远程 Docker 电脑具体地址

echo subjectAltName = DNS:$HOST,IP:IP1,IP:IP2 >> extfile.cnf

#将 Docker 守护程序密钥的扩展使用属性设置为仅用于服务器身份验证。

echo extendedKeyUsage = serverAuth >> extfile.cnf(4) 生成签名证书。

openssl x509 -req -days 365 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem \

-CAcreateserial -out server-cert.pem -extfile extfile.cnf(5) 对于客户端身份验证,创建客户端密钥和证书签名请求。

openssl genrsa -out key.pem 4096

openssl req -subj '/CN=client' -new -key key.pem -out client.csr(6) 要使密钥适合客户端身份验证,创建一个新的扩展配置文件。

echo extendedKeyUsage = clientAuth > extfile-client.cnf

echo extendedKeyUsage = clientAuth >> extfile.cnf(7) 生成签名证书。

openssl x509 -req -days 365 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem \

-CAcreateserial -out cert.pem -extfile extfile-client.cnf(8) 生成cert.pem,server-cert.pem后可以安全地删除两个证书签名请求和扩展配置文件。

rm -v client.csr server.csr extfile.cnf extfile-client.cnf(9) Docker 守护进程仅接受来自提供 CA 信任的证书的客户端的连接。

dockerd \

--tlsverify \

--tlscacert=ca.pem \

--tlscert=server-cert.pem \

--tlskey=server-key.pem \

-H=0.0.0.0:23752.5 IDEA 远程连接 Docker

(1) 拷贝服务器着这三个文件到本地。

(2) 选择 TCP 端口:注意,和没开启安全访问不同,这里必须使用 https ,文件夹选择包含从服务器下载下来的三个文件的文件夹,连接成功。

(3) 为了保护密钥免受意外损坏,删除其写入权限。

chmod -v 0400 ca-key.pem key.pem server-key.pem

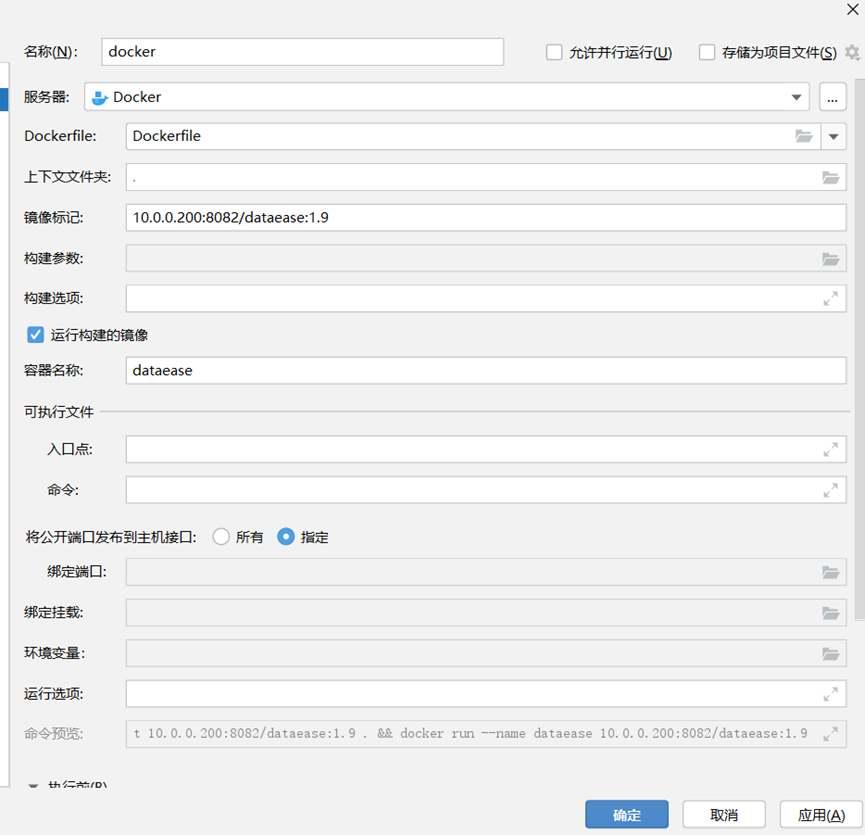

chmod -v 0444 ca.pem server-cert.pem cert.pem(4) 并且填写以下内容。

注意:镜像标记可以根据实际情况来填写

然后点击应用,并且保存下来。

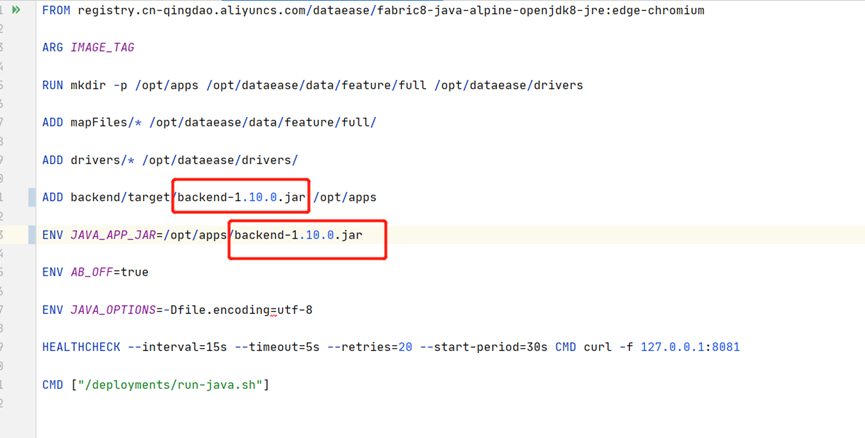

2.6 修改 Dockerfile 文件

将 backend 的后缀版本号修改对应的版本。

2.7 点击执行

打包成功后,可以从服务器看到新建的镜像。

docker images